Keycloak est un composant critique du système d’information moderne, que ce soit pour une utilisation interne ou pour sécuriser des services exposés vers l’extérieur. Avec un rythme de publication soutenu, maintenir Keycloak à jour est indispensable pour :

Corriger rapidement les failles de sécurité

Bénéficier des dernières fonctionnalités

Assurer la stabilité et la conformité de l’infrastructure IAM

Cependant, mettre à jour un cluster Keycloak peut rapidement devenir une tâche fastidieuse et chronophage si elle est effectuée manuellement.

➡️ Dans cet article, nous montrons comment automatiser les mises à jour d’un cluster Keycloak grâce à Ansible, pour gagner en rapidité, fiabilité et sécurité opérationnelle.

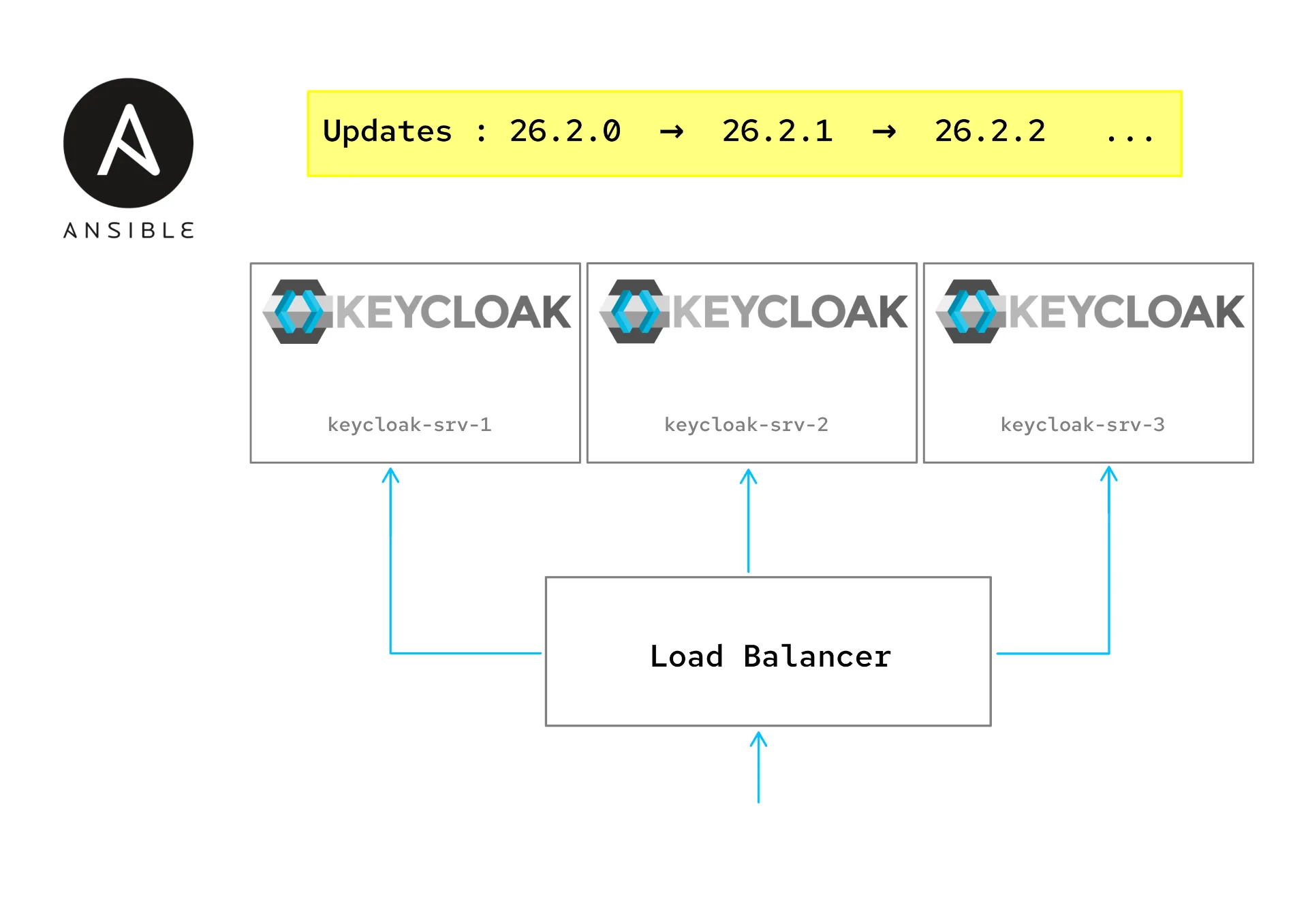

1. Contexte de l’infrastructure Keycloak

Dans notre démonstration, nous utilisons un cluster Keycloak constitué de 3 nœuds :

keycloak-srv-1keycloak-srv-2keycloak-srv-3

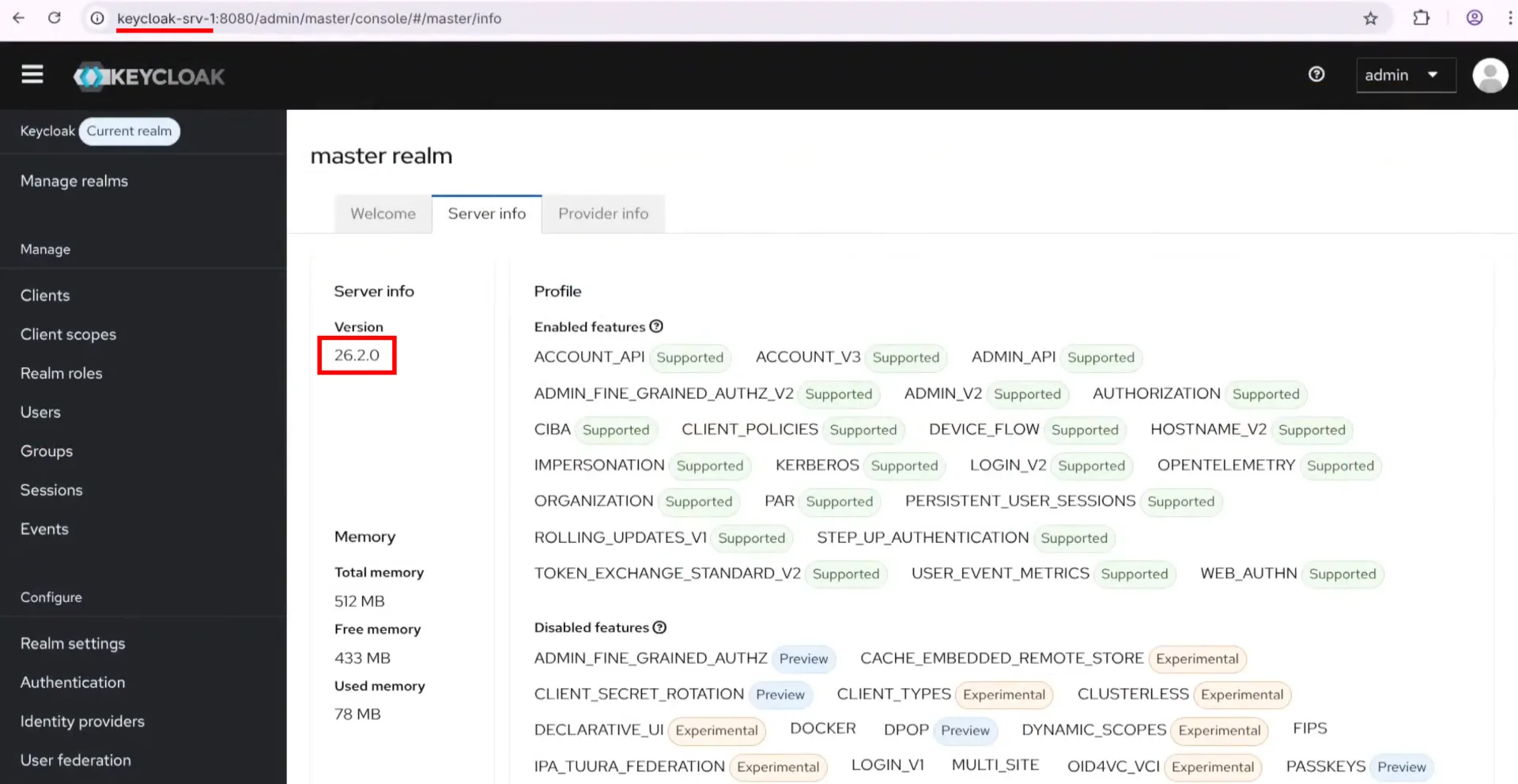

La version initiale déployée sur l’ensemble du cluster est la 26.2.0.

2. Pourquoi automatiser les mises à jour Keycloak ?

- Sécurité : appliquer rapidement les correctifs critiques

- Cohérence : garantir la mise à jour de tous les nœuds sans erreur

- Gain de temps (moins d’une minute) : réduire drastiquement la durée des mises à jour

- Fiabilité : éviter les erreurs humaines lors des mises à jour manuelles

3. Mise à jour automatisée avec Ansible

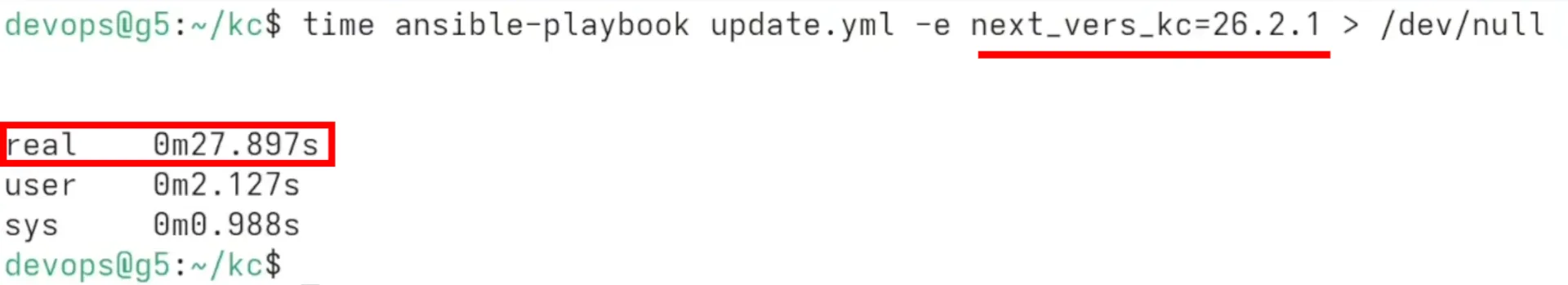

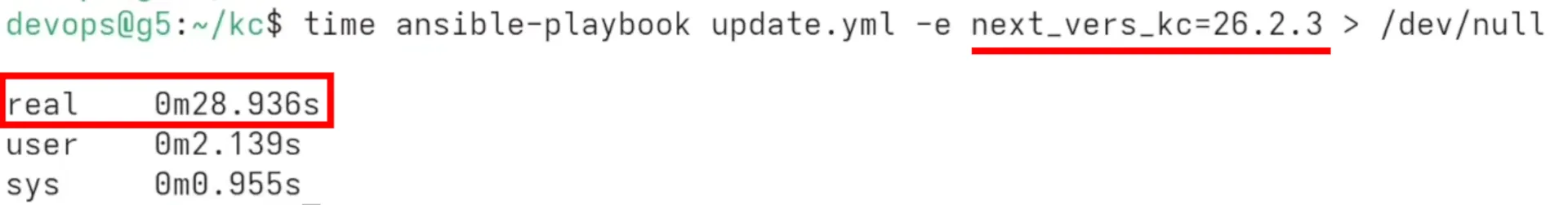

Nous avons préparé un playbook Ansible prenant en paramètre la version cible à déployer.

Caractéristiques :

- Exécution cluster-wide (tous les nœuds sont mis à jour).

- Redirection des logs vers /dev/null afin d’ignorer la verbosité d’Ansible et garder une sortie claire (seulement pour la démonstration).

- Utilisation de la commande time pour mesurer la durée exacte du processus.

4. Démonstration : de la version 26.2.0 à 26.2.1

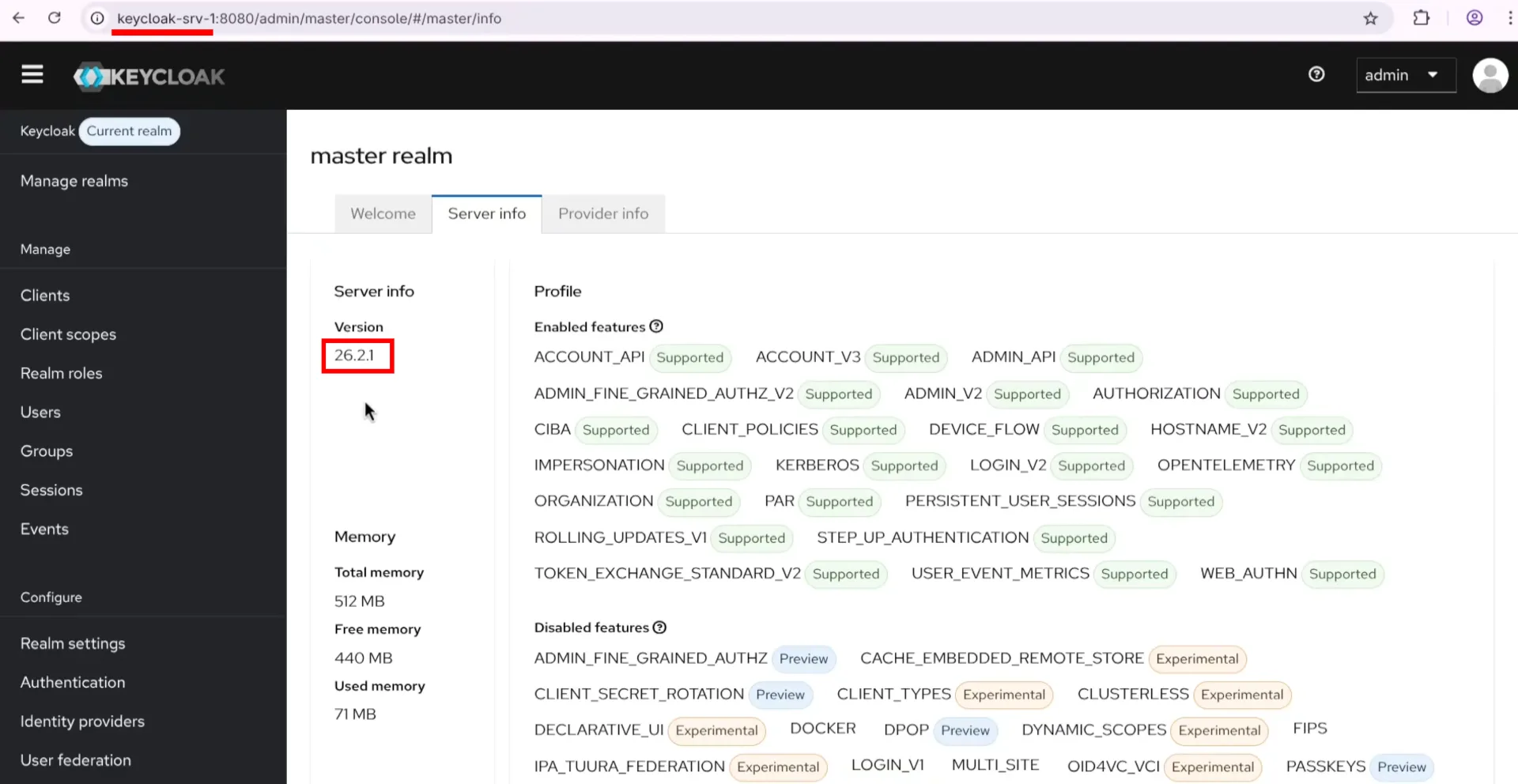

- Lancement de la mise à jour vers la version 26.2.1

- Durée : 28 secondes

- Vérification sur les 3 serveurs : tous passent bien en 26.2.1

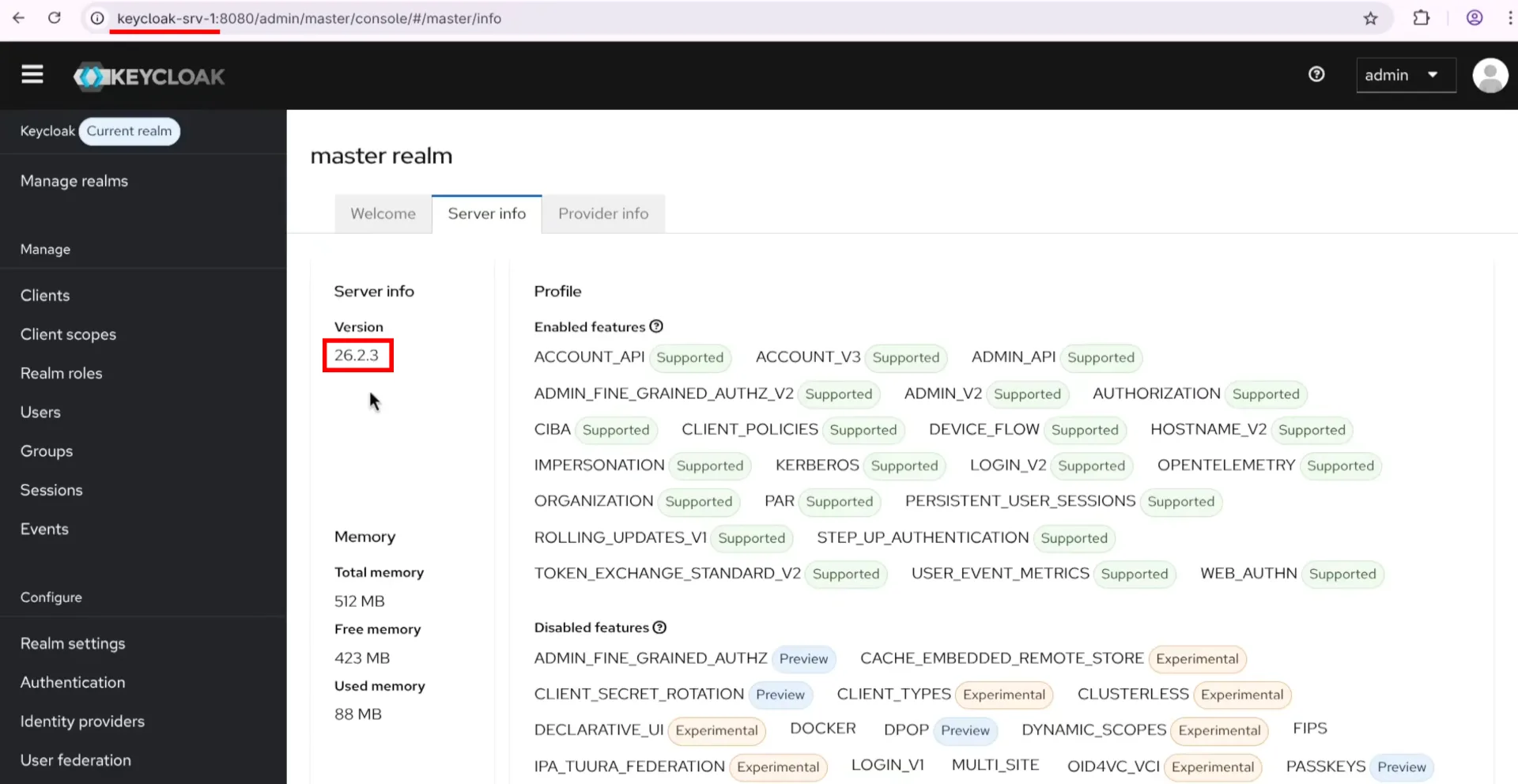

5. Deuxième test : mise à jour vers la version 26.2.3

Dans la pratique, certaines versions mineures peuvent être ignorées si elles n’apportent pas de correctifs critiques, ou si elles corrigent des bugs des fonctionnalités non utilisées par notre organisation. Nous avons donc directement mis à jour notre cluster vers la version 26.2.3, qui corrige des failles de sécurité.

- Durée : 29 secondes

- Vérification sur les 3 serveurs → tous en 26.2.3

➡️ Résultat : une montée de version complète du cluster réalisée en moins de 30 secondes.

6. Bénéfices pour les DSI et responsables IT

Cette approche d’automatisation apporte :

- Sécurité renforcée : patching rapide et systématique des vulnérabilités.

- Efficacité opérationnelle : moins d’une minute pour tout un cluster.

- Industrialisation des processus IT : intégrable dans vos pipelines CI/CD ou vos opérations récurrentes.

- Fiabilité : garantie que tous les nœuds Keycloak sont alignés sur la même version.

Conclusion

L’automatisation avec Ansible démontre qu’il est possible de maintenir un cluster Keycloak à jour de façon rapide, fiable et sécurisée, même dans des environnements critiques.

➡️ Si vous souhaitez sécuriser, administrer et automatiser la maintenance de votre infrastructure Keycloak, y compris la gestion des sauvegardes, nous pouvons vous accompagner.

📩 Contactez-nous pour discuter de vos besoins en intégration et exploitation Keycloak.