Dans cet article, nous vous montrons comment protéger et sécuriser des services situés derrière un proxy ou un load balancer Kemp LoadMaster grâce à une intégration avec Keycloak. Cette approche permet de mettre en place un SSO (Single Sign-On) et une gestion des accès (IAM) efficace pour vos applications, tout en conservant une exposition publique pour les services non critiques.

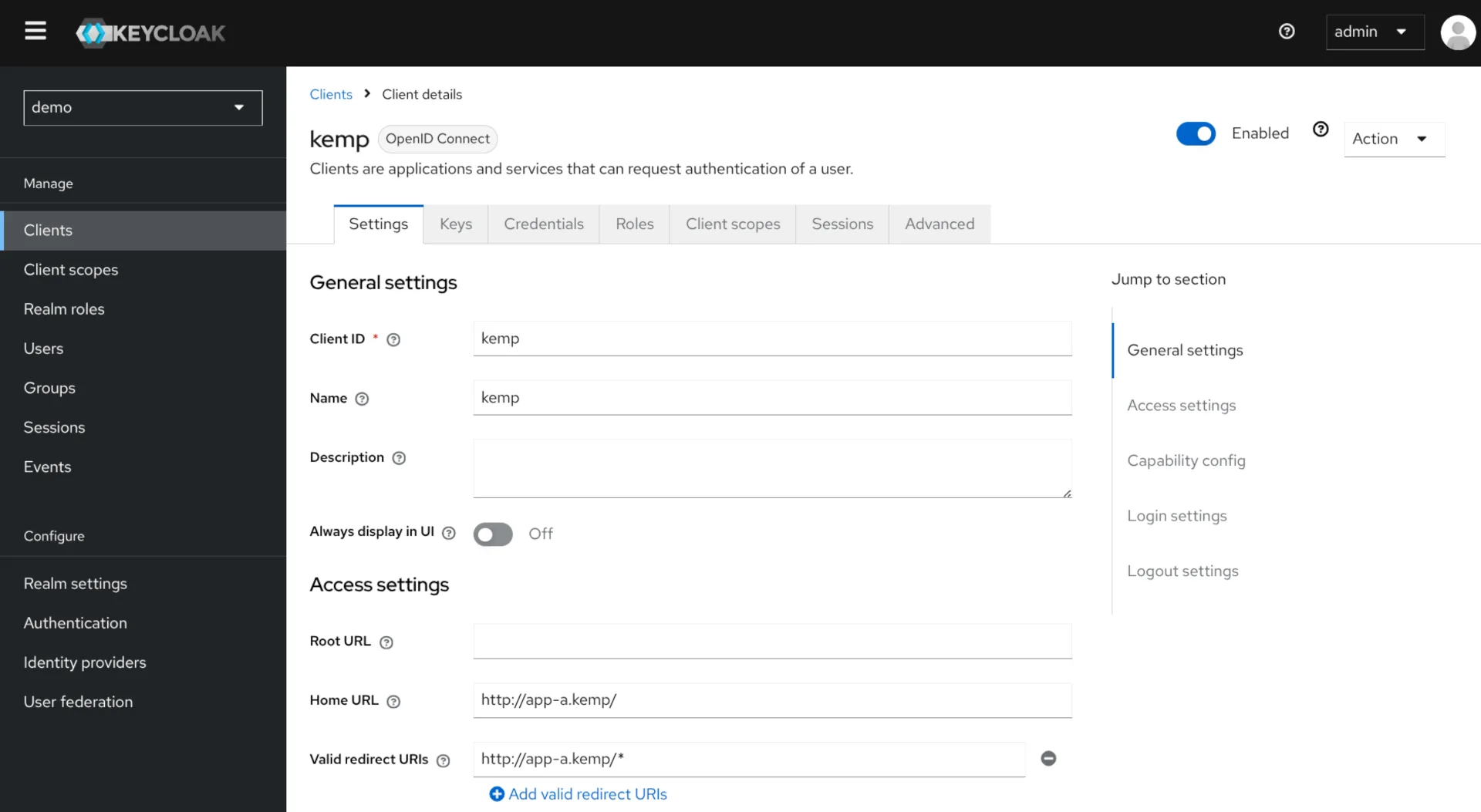

1. Préparer la configuration dans Keycloak

La première étape consiste à configurer le client correspondant au service à protéger dans Keycloak. Ce client représente l’application ou le service cible (par exemple, app-a.kemp) et doit être correctement défini dans le realm Keycloak avec les paramètres nécessaires pour l’authentification et l’autorisation.

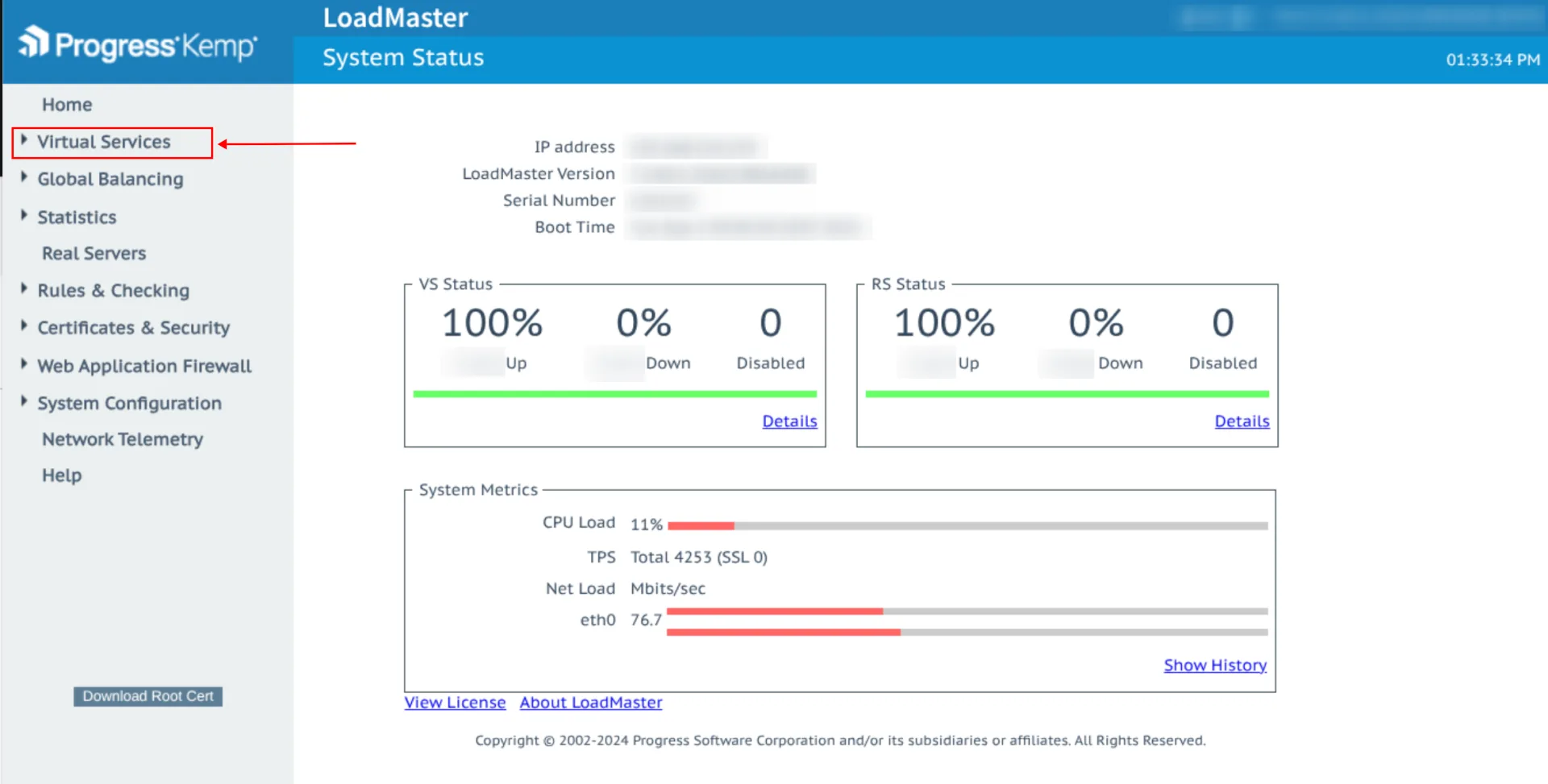

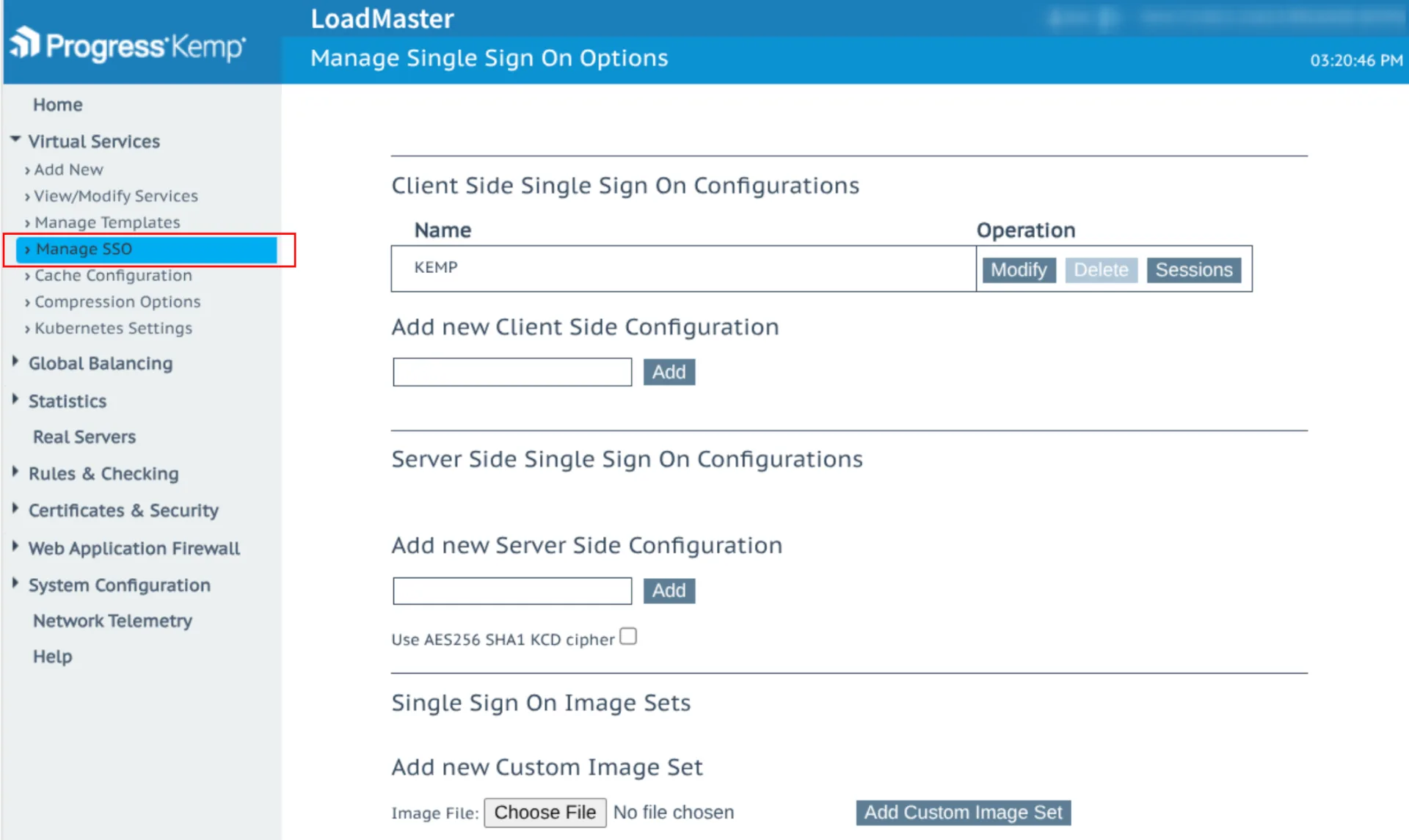

2. Configurer le SSO Domain dans Kemp LoadMaster

Côté Kemp LoadMaster, nous créons un SSO Domain (appelé ici KEMP pour l’exemple) dans lequel nous renseignons :

Token endpoint

Authorization endpoint

Le service cible à protéger (par exemple, app-a.kemp)

Ce SSO Domain permettra à Kemp d’interagir avec Keycloak pour authentifier les utilisateurs.

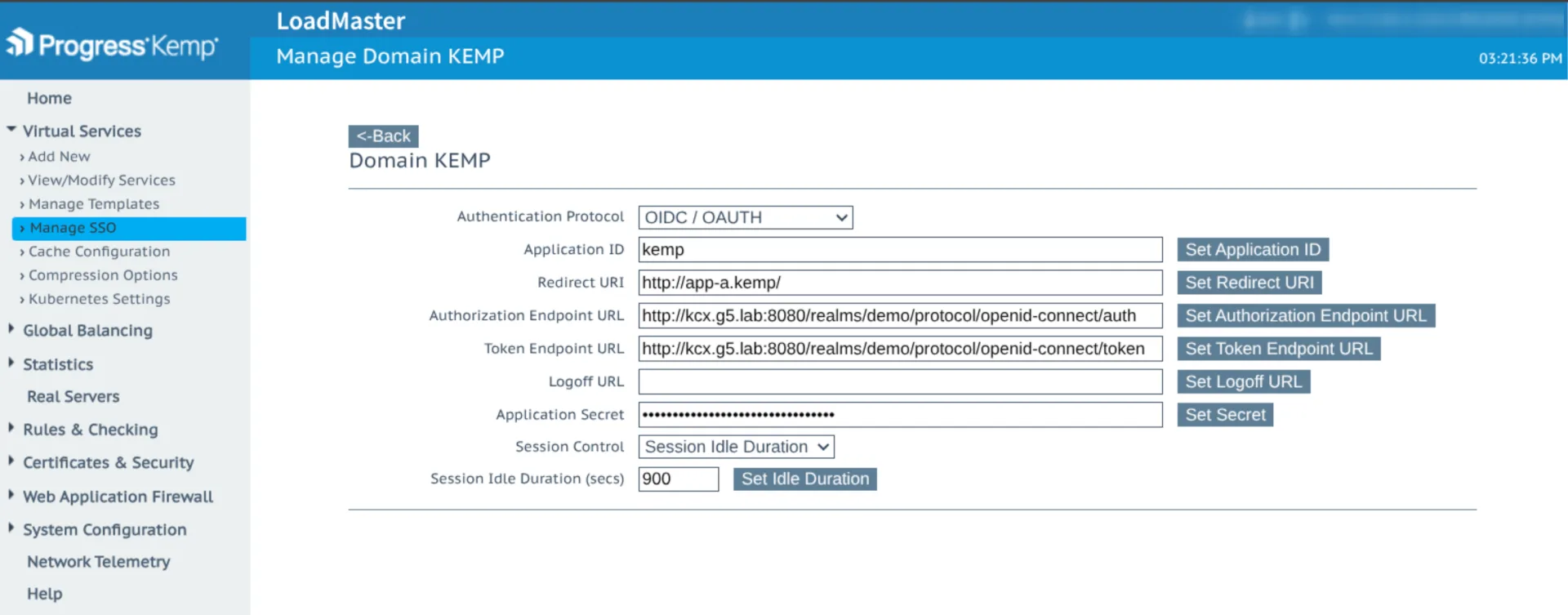

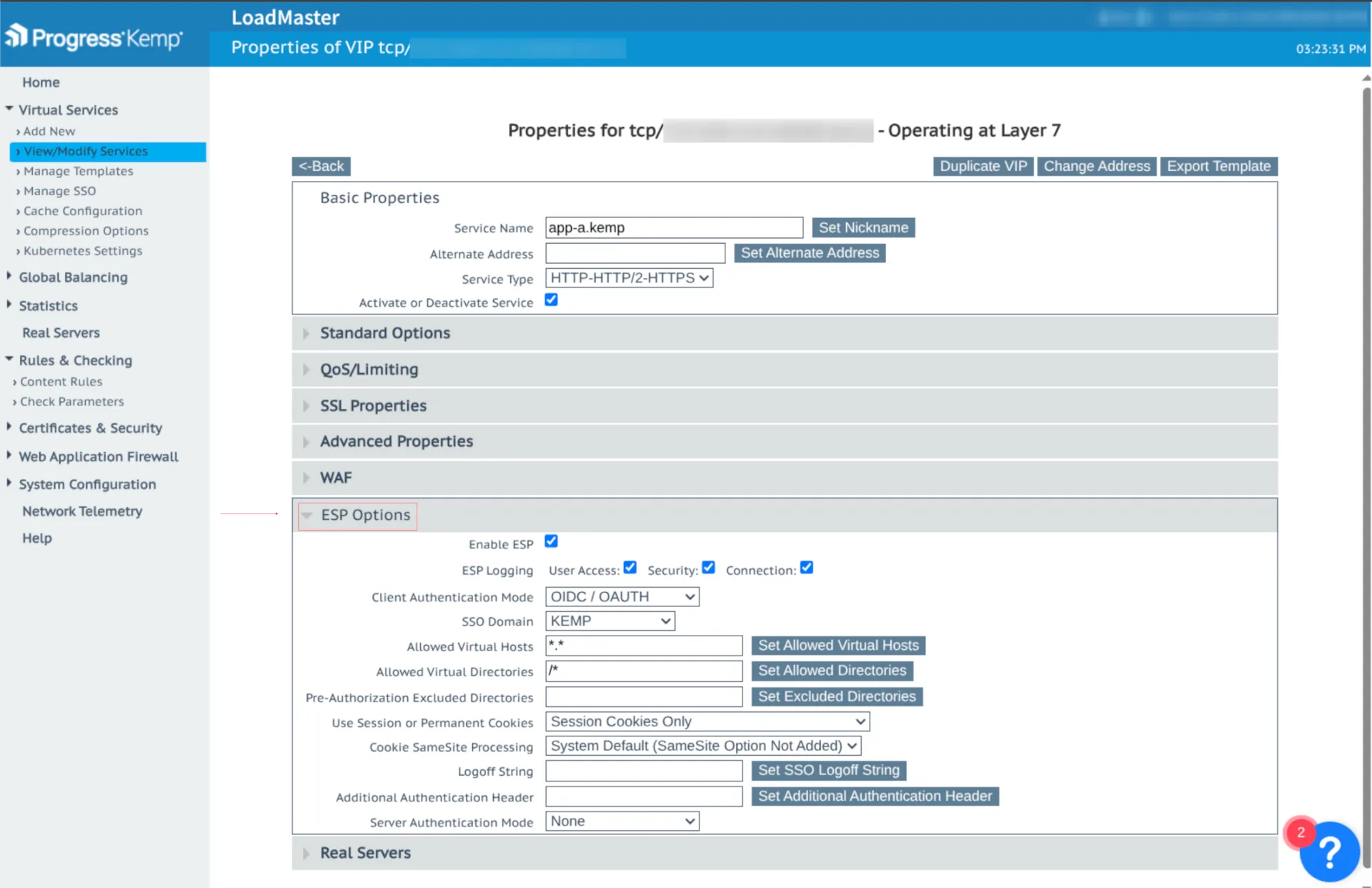

3. Activer l’ESP (Edge Security Pack)

Pour appliquer la sécurité au service, nous associons le SSO Domain à la Virtual IP (VIP) qui correspond à l’application à protéger. Ceci se fait en activant l’option ESP sur la configuration du VIP.

Pour les services que l’on souhaite laisser publics, il suffit de ne pas activer l’ESP.

4. Test de l’intégration Keycloak / Kemp LoadMaster

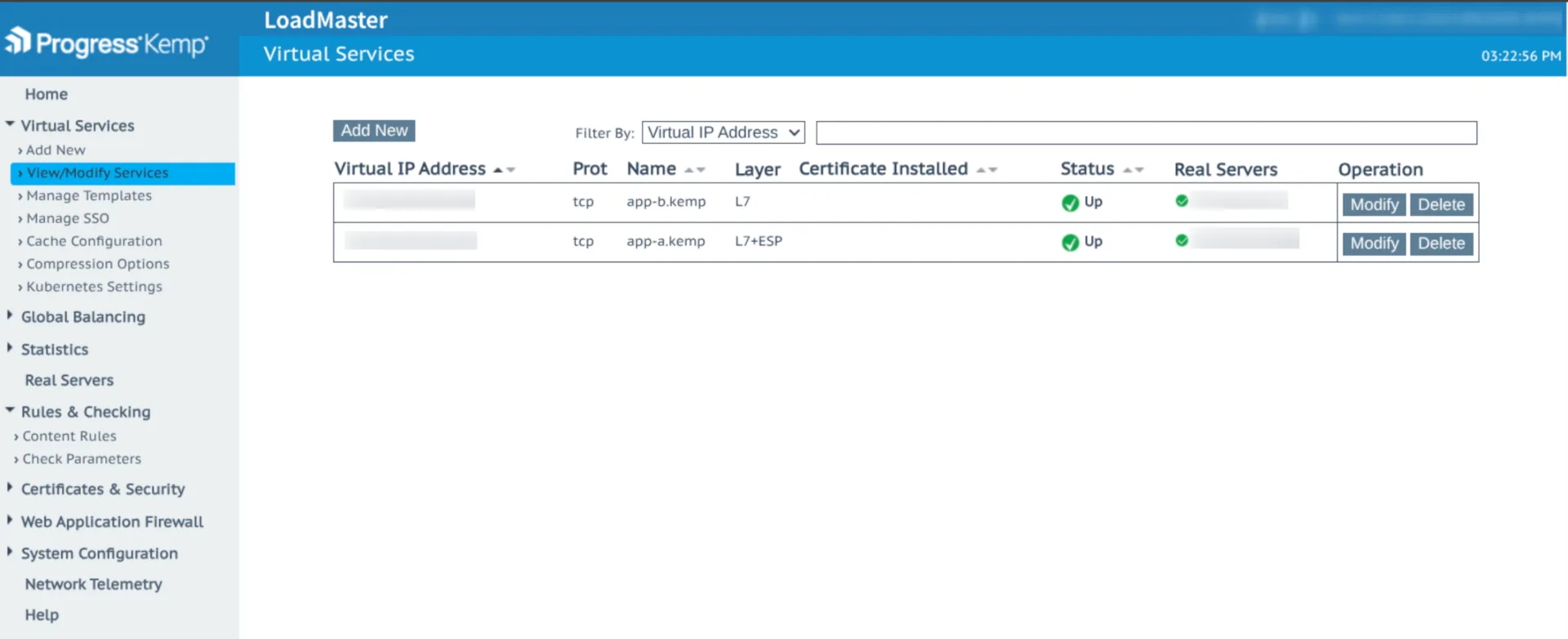

Cas 1 – Service non protégé

Application : app-b.kemp

Résultat attendu : accès direct sans authentification.

Test : l’accès est immédiat, aucune redirection vers Keycloak → ✅ comportement conforme.

Cas 2 – Service protégé par Keycloak

Application : app-a.kemp

Résultat attendu : redirection vers la mire d’authentification Keycloak avant accès.

Test : redirection effectuée, saisie des identifiants, puis accès autorisé au service après authentification → ✅ intégration réussie.

Conclusion

Cette démonstration montre qu’il est tout à fait possible de sécuriser vos services derrière Kemp LoadMaster grâce à une intégration avec Keycloak.

Vous pouvez ainsi mettre en place :

- Un SSO centralisé

- Une authentification multifacteur (MFA)

- Un contrôle d’accès fin

- Une gestion des utilisateurs et rôles unifiée

Besoin d’un expert Keycloak ?

Si vous planifiez l’intégration de Keycloak dans votre système d’information, notre expertise vous accompagne de la conception à la mise en production.

📩 Contactez-nous pour discuter de votre projet et sécuriser vos services.